1月21日消息,比利时荷语鲁汶大学(KU Leuven University)的安全研究人员发现了一个名为WhisperPair的漏洞,该漏洞对数亿台蓝牙音频设备造成影响。

据了解,这项研究指出,谷歌快速配对(Google Fast Pair)蓝牙协议存在一系列重大安全漏洞,攻击者在蓝牙信号覆盖范围内(大约50英尺,相当于15米左右),仅需10到15秒就能在不被察觉的情况下操控已完成配对的耳机、耳塞以及扬声器设备。

经核实,这一漏洞至少对10家主流制造商的17款音频配件造成影响,涉及产品包括:索尼WH-1000X全系旗舰(WH-1000XM6、XM5及XM4)、WF-1000XM5耳机、谷歌Pixel Buds Pro 2、Nothing Ear (a)、一加Nord Buds 3 Pro、Jabra Elite 8 Active,还有JBL、Marshall、Soundcore、罗技和小米旗下的相关产品。

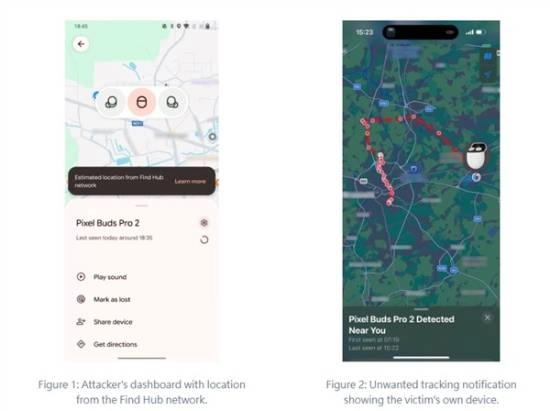

一旦攻击者利用WhisperPair漏洞,就能全面掌控音频设备,比如切断音频流或者播放他们指定的音频内容。不仅如此,WhisperPair还可被用于位置追踪与麦克风权限获取,这也就意味着攻击者能够窃听使用者的交谈内容,乃至对使用者的行动轨迹进行跟踪。具体情况如下:

音频注入:通过耳机或扬声器以任意音量播放声音。

麦克风访问权限:启用内置麦克风以监听对话及周边环境。

通话中断:拦截或干扰电话通话。

位置追踪方面:针对Google Pixel Buds Pro 2以及五款索尼品牌的耳机,攻击者能够借助Google的“查找中心”功能获取该设备的所有权,进而持续对使用者的位置进行追踪。

据了解,Google已核实该漏洞并告知合作方,不过修复工作依旧需要各品牌自行开展。

尽管Google已对旗下产品完成更新,但研究人员表示,该修补方案存在被绕过的可能,同时不少用户或许会因为没有安装配套应用程序,而难以第一时间获取更新。

研究人员建议,应及时为Fast Pair设备更新所有补丁,目前用户无法自行关闭该功能。